unixforum.org

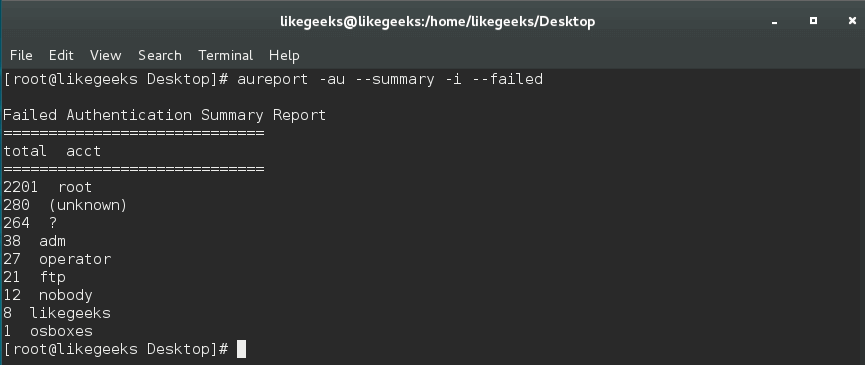

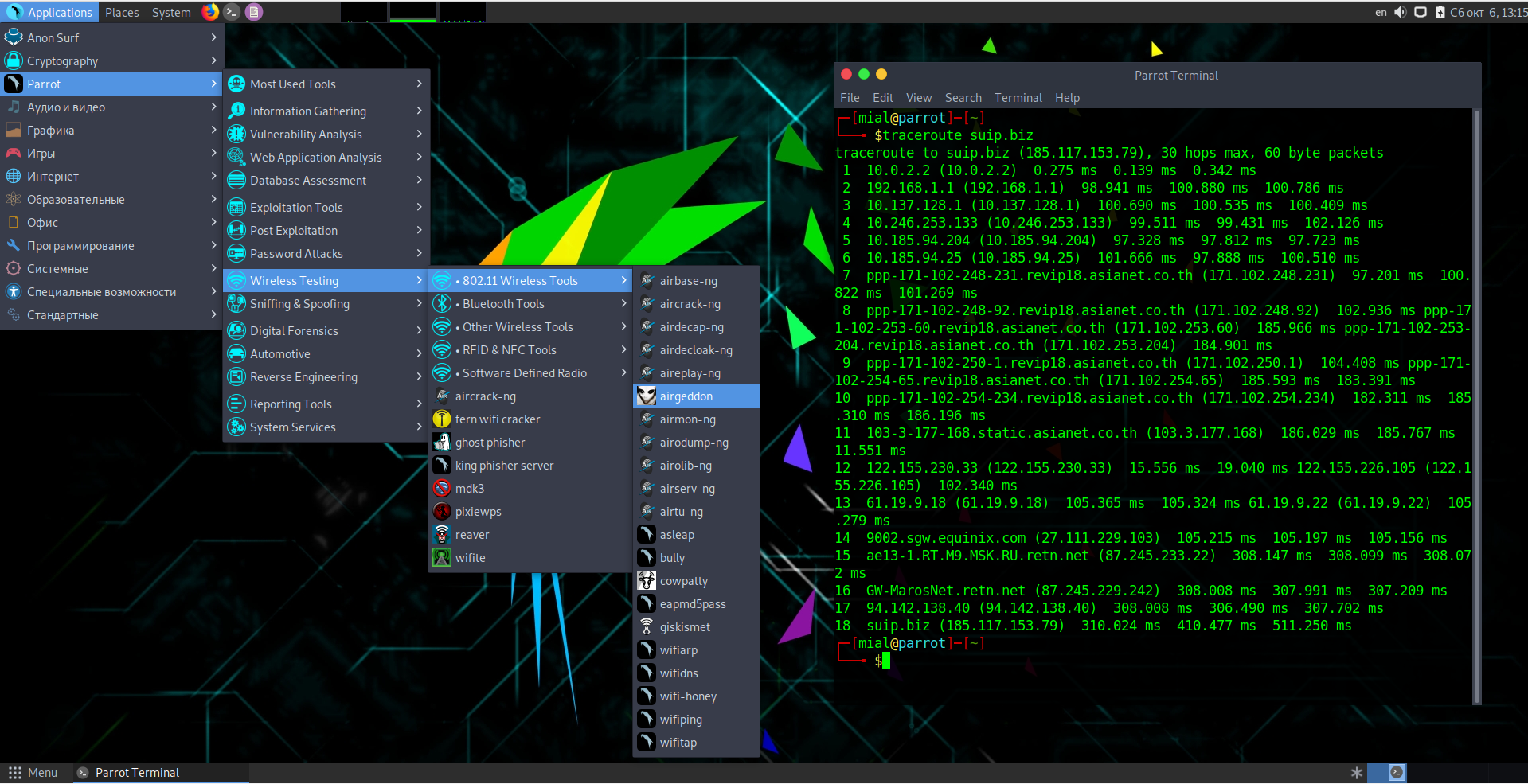

Сетевая видимость — повод для атак. Проблемой является перебор паролей, в том числе и для SSH. Логину также можно указать IP или подсеть. Например, можно разрешить доступ пользователю admin и user, при этом последний может подключаться только с одного IP. С его помощью легко ограничить доступ к му порту только определенным адресам.

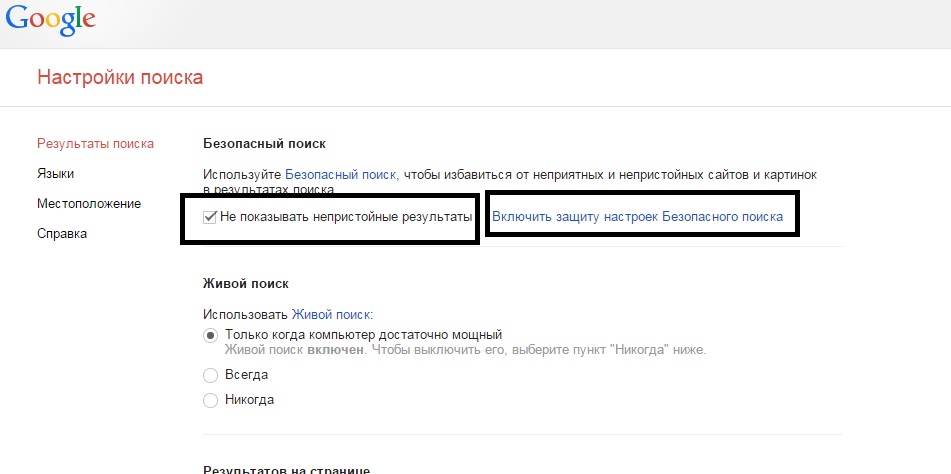

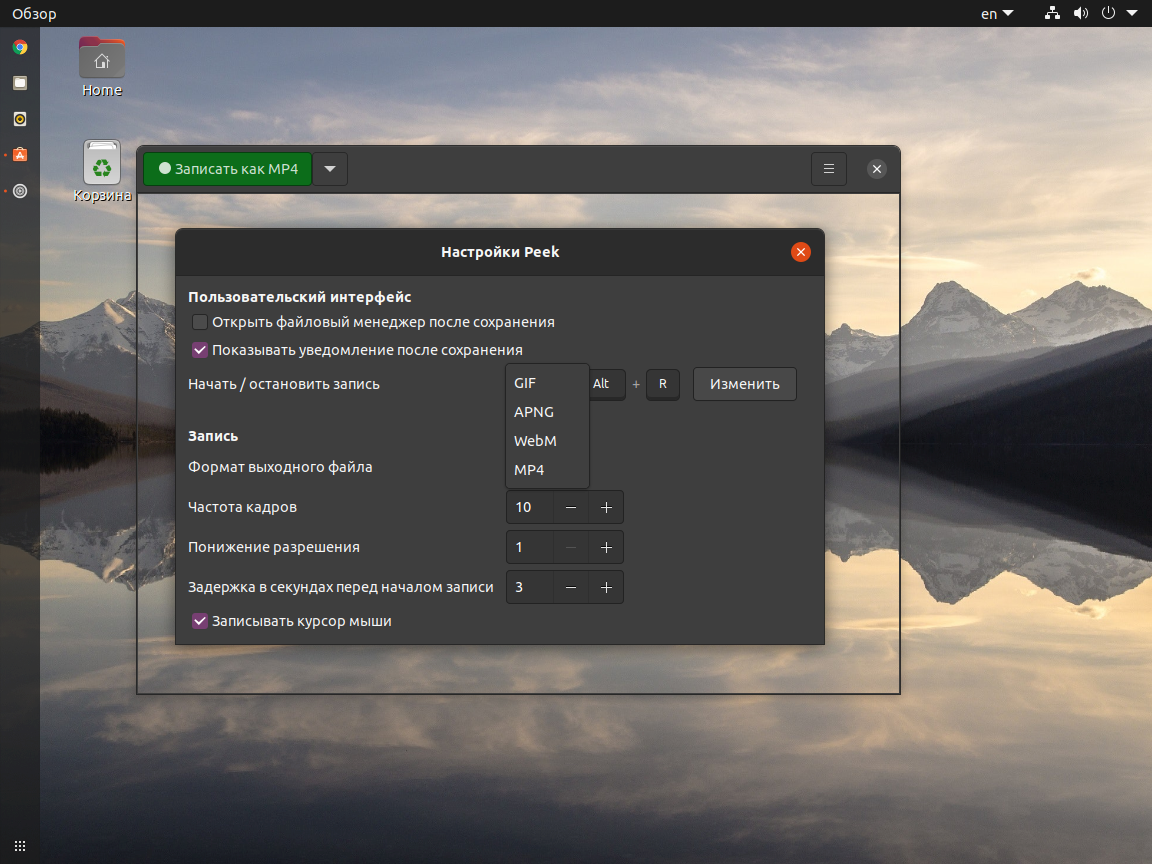

Многие родители со временем начинают беспокоится о том, что их дети сидя в интернете могут наткнуться на порно сайты или непристойные картинки. Действенных вариантов существует множество, однако автор статьи не сторонник установки сторонних программ так как в своем большинстве они просто дублируют доступный функционал. Каждый пользователь компьютера для поиска информации использует поисковик, однако не многие знают, о том, что в каждом почти из них существует возможность фильтрации результатов выдачи. После таких настроек Яндекс не будет отображать непристойные сайты даже после конкретного и понятного запроса «Порно». Похожий фильтр присутствует и тут, однако есть особенности. На странице устанавливаем галочку в отмеченном мною поле, пролистав страницу вниз нажимаем кнопку «Сохранить».

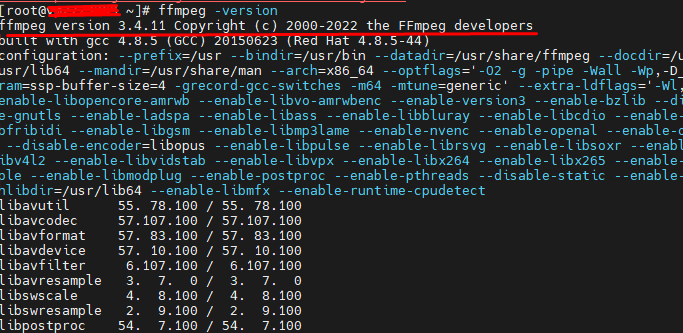

Защита системы — важная составляющая работы. В статье 11 полезных советов, которые помогут сделать вашу UNIX-систему более защищённой. Ежедневно обнаруживаются десятки уязвимостей, создаются сотни эксплоитов.